L’éventualité de la réception d’alertes en cours d’installation ou de mise à jour de TWS

La plateforme Trader Workstation (TWS) d’IBKR est un dispositif de trading qui, à l’échelle mondiale, permet à sa clientèle d’employer une suite d’instruments de trading électronique. On peut installer TWS sur Windows, Mac OS X et Linux, mais son installation nécessite la présence de l'environnement d’exécution Java (JRE). Par conséquent, lors de l'installation de TWS, le téléchargement des fichiers Java nécessaires à l’exécution de l’usage de la machine virtuelle Java (JVM) s’effectue également.

Il arrive qu’en cours d’installation ou de mise à jour de TWS, un logiciel tel qu’un antivirus fasse apparaître une alerte, ce qui a pour effet de bloquer le processus. Dans ce cas, vous pouvez ignorer tout avertissement ou message de cette nature et terminer l’installation de la plateforme de trading en question.

Table des matières

Téléchargement du programme d’installation de TWS et des correctifs de mise à jour

Les programmes d’installation de TWS qui sont disponibles dans les zones de téléchargement sur ibkr.com et les sites Web régionaux d’IBKR sont scellés et numériquement signés suivant tous les procédés de sécurités qu’il faut obligatoirement employer dans ce domaine et ils ne contiennent aucun code ou programme malveillant. C’est tout en faisant preuve de la même rigueur que les correctifs de mise à jour de TWS sont conçus, lesquels se téléchargent et s’installent automatiquement lors de l’exécution de TWS (uniquement si, à ce moment-là, il y a une mise à jour de disponible). Toutefois, si vous recevez un message d’alerte, nous vous recommandons de faire preuve de prudence. Si vous avez l’intention de conserver le fichier du programme d’installation de TWS dans votre appareil pour vous en servir de nouveau plus tard, nous vous conseillons de veiller à y appliquer les mêmes précautions que dans le cas de la protection des données contre les virus informatiques et les logiciels malveillants.

Comment se fait-il que je reçoive un avertissement lors de l'installation de TWS ou de l’exécution d’une mise à jour automatique de TWS ?

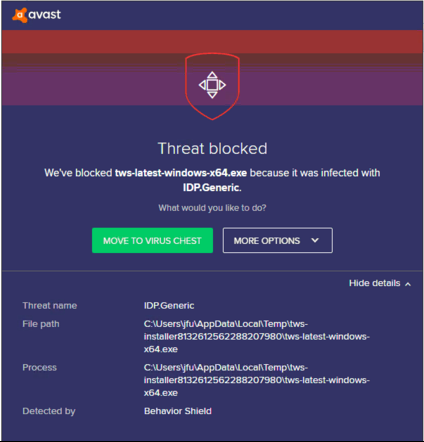

Si jamais vous voyez une alerte (comme, entre autres possibilités, celle de l’image 1) , le dispositif de sécurité de votre ordinateur attendra que vous donniez votre avis relativement à ce qu’il s’agit de faire de ce fichier suspect. En général, dans ces cas-là, on a la possibilité de mettre ce fichier en quarantaine, de le supprimer, de l'ignorer pour l’instant ou d’en faire une exception à titre permanent.

Veuillez noter qu’il se peut que sans vous en demander la moindre confirmation, votre antivirus mette en quarantaine ou supprime le fichier du programme d’installation de TWS ou certaines de ses composantes. Or, cela ne se produira que si, au préalable, vous avez réglé votre antivirus de façon à ce qu’il réagisse de la sorte.

Image 1

Si je reçois un avertissement, que dois-je faire ?

Si jamais, en cours d’installation ou de mise à jour de TWS, vous recevez un avertissement, voici ce que nous vous recommandons de faire :

1) Supprimer le programme d’installation de TWS et vous rendre sur le site Web principal d’IBKR ou l’un de ses sites Web régionaux pour télécharger de nouveau le programme en question

a) Supprimer le fichier du programme d’installation qui se trouve déjà dans votre ordinateur et, ensuite, le faire également disparaître de la corbeille (en la vidant)

b) Dans le tableau ci-dessous, pour télécharger de nouveau le programme d’installation de TWS, cliquer sur l’hyperlien correspondant à la région où vous vous trouvez dans le monde

| Région | Lien à ouvrir pour télécharger TWS |

| États-Unis | https://www.ibkr.com |

| Asie et Océanie | https://www.interactivebrokers.com.hk |

| Inde | https://www.interactivebrokers.co.in |

| Europe | https://www.interactivebrokers.co.uk https://www.interactivebrokers.eu |

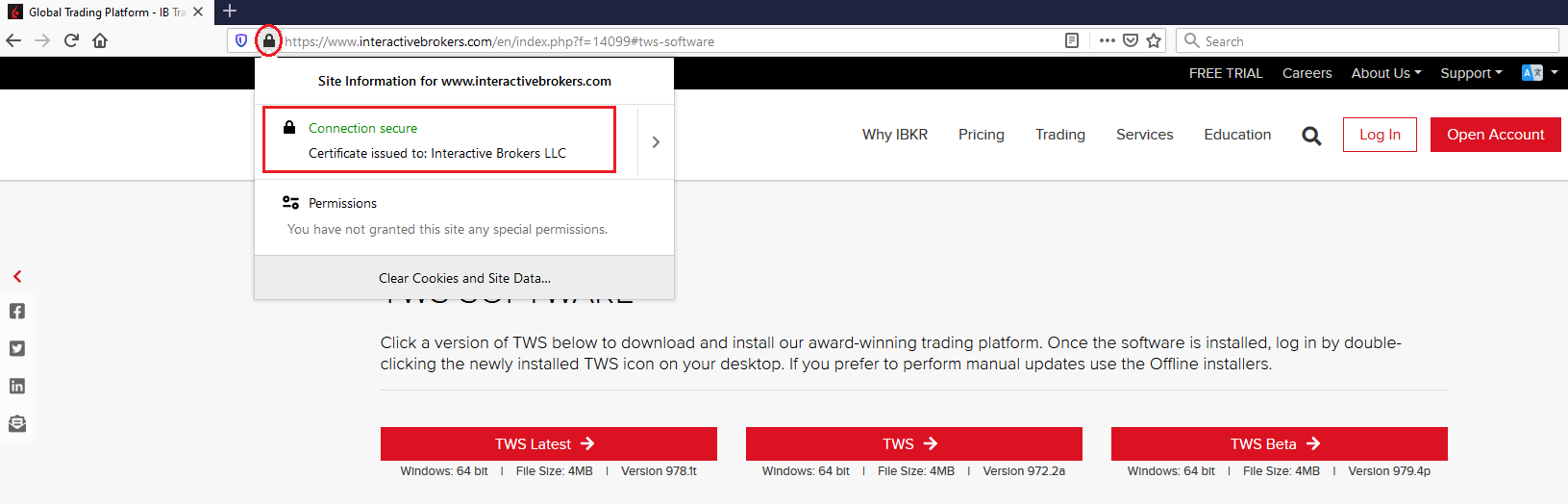

c) Vérifier le certificat d’authentification du site Web → *La plupart des navigateurs Internet sont conçus pour vous avertir immédiatement s’il s’avère que le certificat d’authentification d’un certain site Web n’est pas valable, est piraté ou a expiré. Toutefois, si vous souhaitez vérifier vous-même le caractère valable du certificat en question, il s’agit de cliquer sur l’icône représentant un cadenas à côté de l’adresse Web (URL) pour vous assurer que la connexion est déclarée sécurisée et qu’aucun avertissement relativement à sa sécurité n’y figure (voir l’image 2 ci-dessous).

Image 2

d) Cliquer sur le bouton marqué de la version de TWS dont vous désirez vous servir et télécharger son programme d’installation

2) Vérifier la signature numérique du fichier du programme d’installation de TWS que vous venez de télécharger

En principe, s’il s’avère que la signature numérique du fichier que vous cherchez à télécharger est piratée, vous devriez recevoir immédiatement un avertissement de sécurité. Toutefois, si vous souhaitez néanmoins effectuez vous-même cette vérification, prière, selon le système d’exploitation de votre ordinateur, de vous y prendre à cette fin comme suit :

Sur Windows

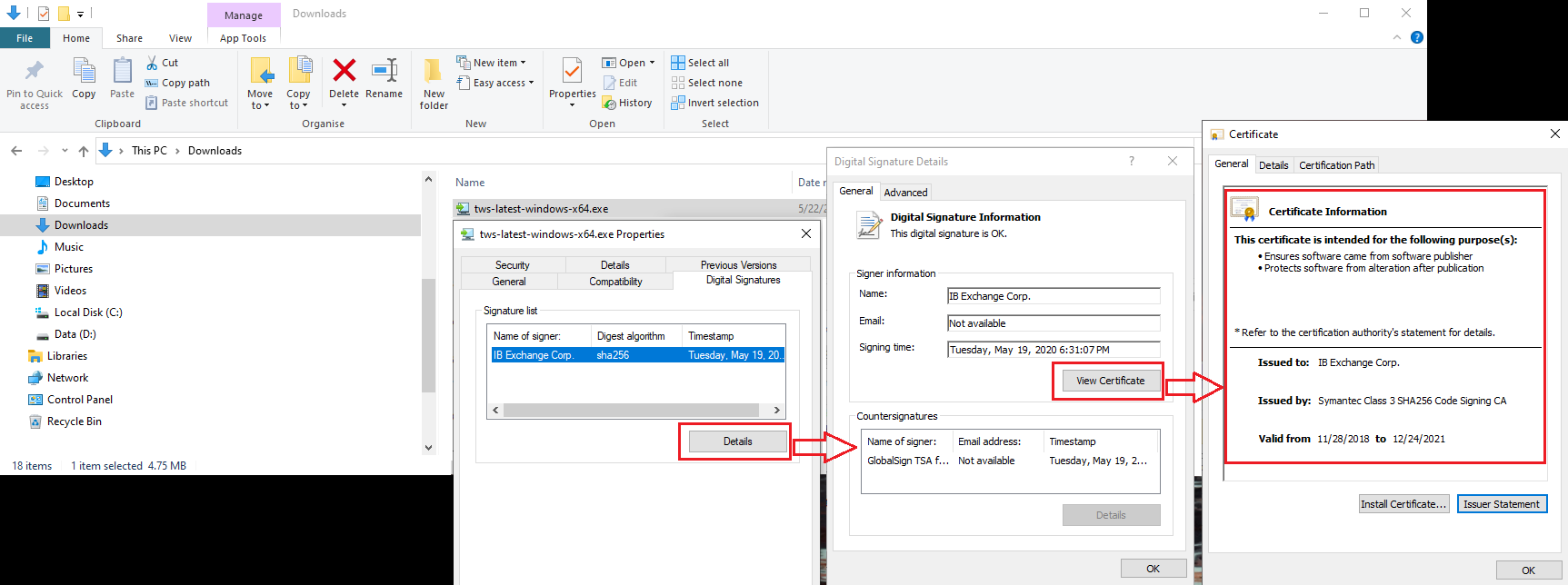

a) En passant par l’explorateur de fichiers Windows, entrer dans le dossier des téléchargements ou dans celui où vous avez enregistrer le programme d’installation de TWS

b) Faire un clic droit sur le fichier du programme d’installation de TWS, choisir Propriétés puis cliquer sur l’onglet Signatures numériques

c) Cliquer d’abord sur Détails et, ensuite, sur Voir le certificat pour vérifier la qualité du certificat d’authentification et l’identité de son signataire → *Dans le présent cas, le signataire légitime est IB Exchange Corp. (voir l’image 3 ci-dessous).

Image 3

Sur Mac OS X

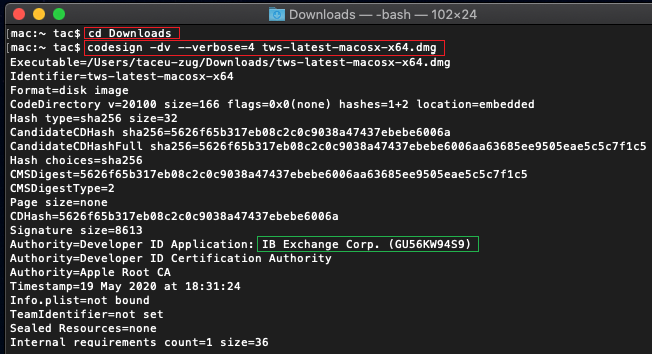

a) Cliquer sur l’icône représentant une loupe (recherche), en haut à droite de l’écran de l’ordinateur, et taper Terminal → *En vous aidant des résultats de la recherche, exécuter l’appli Terminal.

b) Saisir cd Downloads et appuyer sur Entrée

c) Saisir codesign -dv --verbose=4 tws-latest-macosx-x64.dmg et appuyer sur Entrée. Veuillez noter que le nom du fichier (tws-latest-macosx-x64.dmg) peut être différent différent car il dépend de la version de TWS que vous avez téléchargé. Donc, s’il le faut, veuillez remplacer alors le nom du fichier par le bon dans la commande.

d) Vérifier la sortie de commande et vous assurer qu’à titre d’application de l’identité du développeur, c’est bien le nom d’IB Exchange Corp. qui figure (voir l'image 4 ci-dessous)

Image 4

3) Exécuter le fichier du programme d’installation de TWS que vous venez de télécharger

Dès que vous aurez téléchargé une seconde fois le programme d’installation de TWS, il faudra d’abord vous assurer que c’est bien d’une version authentique du fichier que vous disposez désormais (voir les points 1 et 2 ci-dessus), vous pourrez ensuite effectuer cette installation. Si jamais votre antivirus vous envoie un avertissement, vous pourrez le considérer comme un faux positif et l'ignorer. Si vous avez besoin de plus d'informations sur cette étape, veuillez passer directement à la prochaine section.

Comment dois-je m’y prendre pour informer le système qu’une certaine alerte est un faux positif ?

Tous les dispositifs de sécurité modernes permettent de faire des exceptions, ce qui permet de traiter les cas de faux positifs. Dans le présent contexte, toute exception est un programme qui empêche l’antivirus d’analyser un fichier ou procédé précis. Ainsi, le fichier ou procédé en question est jugé exempt de risque et ne peut plus donner lieu à la moindre alerte.

Suivant le logiciel de sécurité informatique employé, le procédé de création des exceptions peut varier. En effet, il se peut que vous ayez la possibilité de créer une exception à titre temporaire ou définitif en allant directement travailler à la fenêtre d’alerte ou, autrement, que vous deviez faire tout le travail vous-même en commençant par vous rendre à une section précise du panneau principal de configuration de l’ordinateur.

Si vous n'êtes pas sûr de la procédure, nous vous recommandons de consulter la documentation qui se rapporte à votre antivirus.

Dès que vous aurez ainsi établi une exception pour le fichier du programme d’installation de TWS ou pour le processus de mise à jour de cette plateforme de trading, il n’y aura plus là le moindre blocage et tout se passera normalement jusqu’au bout.

En cas de doute ou de fonctionnement anormal du système, que puis-je faire d’autre ?

Si vous avez des raisons de croire que votre appareil soit piraté ou infecté, nous vous recommandons de tout faire analyser dans l’ordinateur. Pour ce faire, il suffit généralement de cliquer sur l’icône de l’antivirus, qui se trouve dans la barre des tâches, en bas de l’écran (sur Windows) ou en haut de celui-ci (sur Mac OS), afin d’avoir la possibilité de faire exécuter une analyse générale du système de votre appareil. Vous pouvez également entreprendre cette tâche en passant par la fenêtre principale de l’antivirus. Si vous n'êtes pas sûr de la procédure, nous vous recommandons de consulter la documentation qui se rapporte à votre antivirus.

Contexte sur le plan technique

Par quels procédés le dispositif de sécurité de mon ordinateur analyse-t-il les fichiers que je télécharge depuis Internet ?

Les antivirus et les antimaliciels modernes sont conçus pour reconnaître les menaces éventuelles selon des signes d’ordres variés.

L’analyse se fondant sur la signature : le scanneur de l’antivirus recherche une disposition d’octets précise qui a déjà été catégorisée comme fichiers ou programmes malveillants ou, au moins, suspects. Il se peut également que l’antivirus effectue la vérification de la signature (qu’on appelle un algorithme de hachage ou un condensé numérique) en interrogeant une base de données où figurent les noms des menaces connues (c’est-à-dire des définitions de virus).

L’analyse de l’activité : l’antivirus détecte des éléments d’activité qui, individuellement, ne représentent pas une menace, mais qui, tous ensemble, présenteraient l’aspect habituel d’un maliciel (ex. : la capacité d’un certain code à se reproduire, à se cacher, à télécharger des fichiers supplémentaires qu’il trouve sur Internet, à communiquer avec un hébergeur externe ou bien à modifier le registre du système d’exploitation). Cette analyse a pour but de détecter des menaces éventuelles qui ne sont pas encore connues.

La détection heuristique : le scanneur décompile le code ou en effectue l’exécution dans un cadre virtuel et restreint. Puis, il en détermine la catégorie et analyse son activité en interrogeant un ensemble de règles précises se rapportant aux éléments d’activité des codes en général.

La protection assurée au moyen d’un cloud et l’apprentissage de la machine : il s’agit là de méthodes qui demeurent plutôt nouvelles. Le fichier à analyser est expédié sur le cloud de distribution de l’antivirus ou celui du dispositif de sécurité pour y subir une analyse en profondeur du code d’authentification et de l’activité effectuée par des algorithmes perfectionnés.

Ces procédés d’analyse sont-ils infaillibles ?

De nos jours, les menaces virales touchant les ordinateurs sont très complexes et, à l’instar de celles qui sont de nature biologique, elles sont capables de changer leur code et leur signature. D’ailleurs, de nouveaux maliciels et exploits ne cessent d’apparaître pour se répandre rapidement sur Internet. Les procédés d’identification des menaces dont il est fait mention ci-dessus ne sont donc pas infaillibles, mais ils permettent néanmoins la détection en étant employés ensemble.

Les procédés se fondant sur la signature des codes sont très efficaces quand il s’agit d’identifier les menaces connues et risquent relativement peu de donner des faux positifs ; or, ils ne sont guère capables de repérer ni les menaces inconnues ni celles qui ont déjà été identifiées, mais qui, ensuite, ont subi une mutation. Sur ce plan, les procédés de détection relevant de l’analyse de l’activité ou, selon le cas, de l’heuristique sont autrement efficaces que ceux des deux premières catégories, mais, leur tâche consistant à effectuer une interprétation des signes jusqu’à un certain point, ce qui, évidemment, ne donne pas une grande certitude, au lieu de reposer sur une simple comparaison des codes, ils présentent un risque accru de faux positif.

On emploie le terme faux positif quand un certain dispositif de sécurité catégorise un fichier ou procédé inoffensif comme maliciel.

Référence :