Ich erhalte keine SMS von IBKR auf meinem Mobiltelefon

Sobald Ihre Mobiltelefonnummer im Client Portal verifiziert wurde, sollten Sie umgehend eine SMS direkt von IBKR auf Ihr Mobiltelefon erhalten. Dieser Artikel enthält grundsätzliche Fehlerbehebungsvorschläge für den Fall, dass Sie nicht in der Lage sind, solche Mitteilungen zu erhalten.

1. Aktivieren Sie die Authentifizierung mittels IBKR Mobile (IB Key) als 2-Faktor-Sicherheitsgerät

Damit Sie nicht von kabellosen/Mobiltelefonbetreiber-bezogenen Problemen abhängig sind und kontinuierlich alle Mitteilungen von IBKR empfangen können, empfehlen wir Ihnen, dass Sie die Authentifizierung mittels IBKR Mobile (IB Key) auf Ihrem Smartphone aktivieren.

Die von unserer IBKR-Mobile-App bereitgestellte Smartphone-Authentifizierung mittels IB Key dient als 2-Faktor-Sicherheitsgerät, wodurch keine Authentifizierungscodes per SMS mehr empfangen werden müssen, wenn Sie sich in Ihr IBKR-Konto einloggen.

Unsere IBKR-Mobile-App wird derzeit auf Smartphones unterstützt, die entweder Android oder iOS als Betriebssystem verwenden. Hinweise zur Installation, Aktivierung und Bedienung finden Sie hier:

2. Starten Sie Ihr Telefon neu:

Schalten Sie Ihr Telefon komplett aus und schalten Sie es erneut ein. Normalerweise sollte dies ausreichen, damit Sie SMS erhalten.

Bitte beachten Sie, dass es in manchen Fällen möglich sein kann, dass Sie nicht alle Mitteilungen empfangen werden, wenn Sie z. B. sich außerhalb des Roaming-Bereichs Ihres Mobilbetreibers befinden (z. B. Sie sind im Ausland).

3. Voice-Rückrufe

Wenn Sie nach dem Neustart Ihres Telefons keinen Login-Authentifizierungscode erhalten, können Sie sich stattdessen für Voice-Rückrufe entscheiden. Sie werden daraufhin Ihren Login-Authentifizierungscode über einen automatischen Rückruf erhalten. Weitere Anweisungen zur Verwendung von Voice-Rückrufen finden Sie in IBKB 3396.

4. Überprüfen Sie, ob Ihr Mobiltelefonanbieter SMS von IBKR blockiert

Manche Netzanbieter blockieren SMS von IBKR automatisch, da sie irrtümlich als Spam oder unerwünschter Inhalt kategorisiert werden. In Abhängigkeit von der Region, in der Sie sich befinden, sind dies die Dienste, die Sie kontaktieren können, um zu überprüfen, ob ein SMS-Filter für Ihre Telefonnummer aktiv ist:

In den USA:

- Alle Mobilfunkanbieter: Federal Trade Commission Registry

- T-Mobile: Einstellungen zur Blockierung von Mitteilungen sind auf der T-Mobile-Website oder direkt in der T-Mobile-App verfügbar.

In Indien:

- Alle Mobilfunkanbieter: Telecom Regulatory Authority of India

In China:

- Rufen Sie Ihren Mobilfunkanbieter an, um festzustellen, ob Mitteilungen von IBKR blockiert werden.

Referenzmaterial:

- Login mittels der Authentifizierung per SMS

- Übersicht zum Secure-Login-System

- Informationen und Verfahren zu Sicherheitsgeräten

- Authentifizierung via IBKR Mobile

So nutzen Sie Voice-Rückrufe für den Erhalt von Authentifizierungscodes (Login)

Wenn Sie SMS als Zwei-Faktor-Authentifizierungsmethode aktiviert haben, können Sie Voice-Rückrufe nutzen, um Ihre Authentifizierungscodes für Anmeldungen zu erhalten. In diesem Artikel erhalten Sie eine Anleitung, wie Sie Voice-Rückrufe verwenden können, um sich in unsere Plattformen einzuloggen.

Client Portal

1. Klicken Sie auf "Keinen Sicherheitscode erhalten?".

2. Wählen Sie aus den zwei Optionen "Benachrichtigung per Stimme" aus und warten Sie auf den Rückruf.

3. Nachdem Sie die Option ausgewählt haben, sollten Sie den Rückruf innerhalb einer Minute erhalten. Bitte warten Sie auf den Rückruf und halten Sie einen Stift bereit, um den Code aufzuschreiben, den Sie über den Rückruf erhalten.

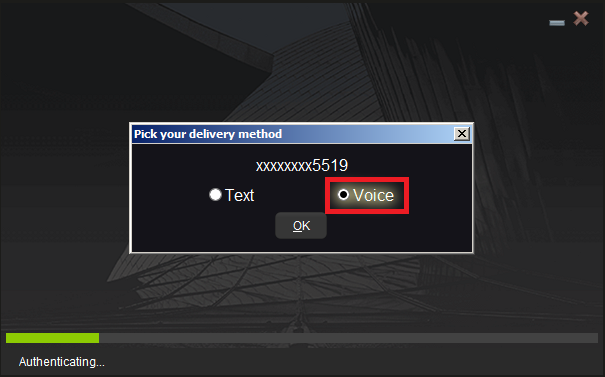

TWS

1. Klicken Sie auf "Neuen Sicherheitscode anfordern"

2. Wählen Sie aus den zwei Optionen "Benachrichtigung per Stimme" aus und klicken Sie auf "OK". Warten Sie danach auf den Rückruf.

3. Nachdem Sie die Option ausgewählt haben, sollten Sie den Rückruf innerhalb einer Minute erhalten. Bitte warten Sie auf den Rückruf und halten Sie einen Stift bereit, um den Code aufzuschreiben, den Sie über den Rückruf erhalten.

Hinweis: Voice-Rückrufe für die TWS sind ausschließlich in der LATEST- und BETA-Version verfügbar.

IBKR Mobile - iOS

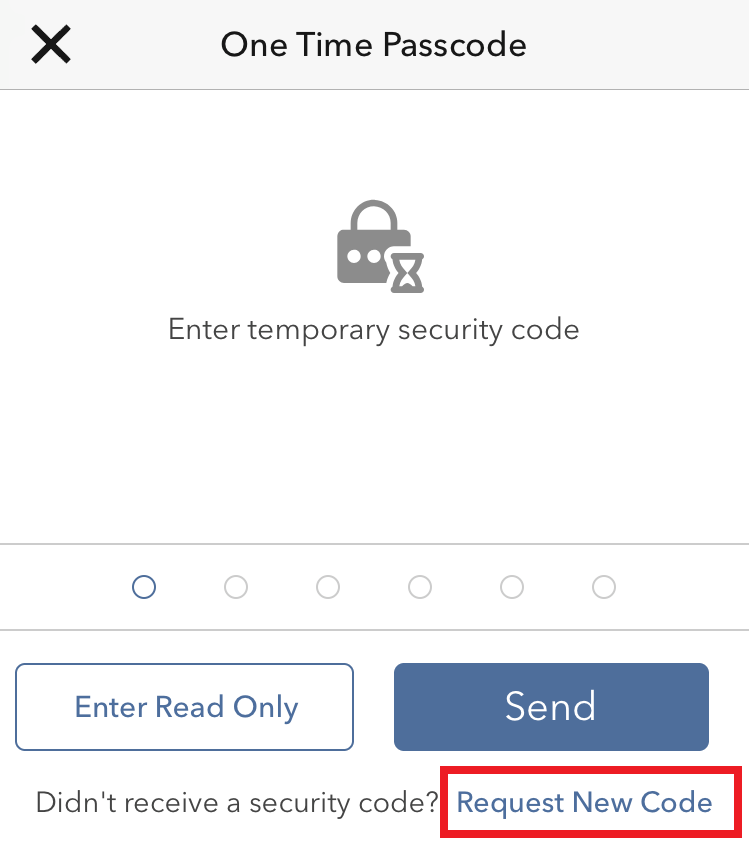

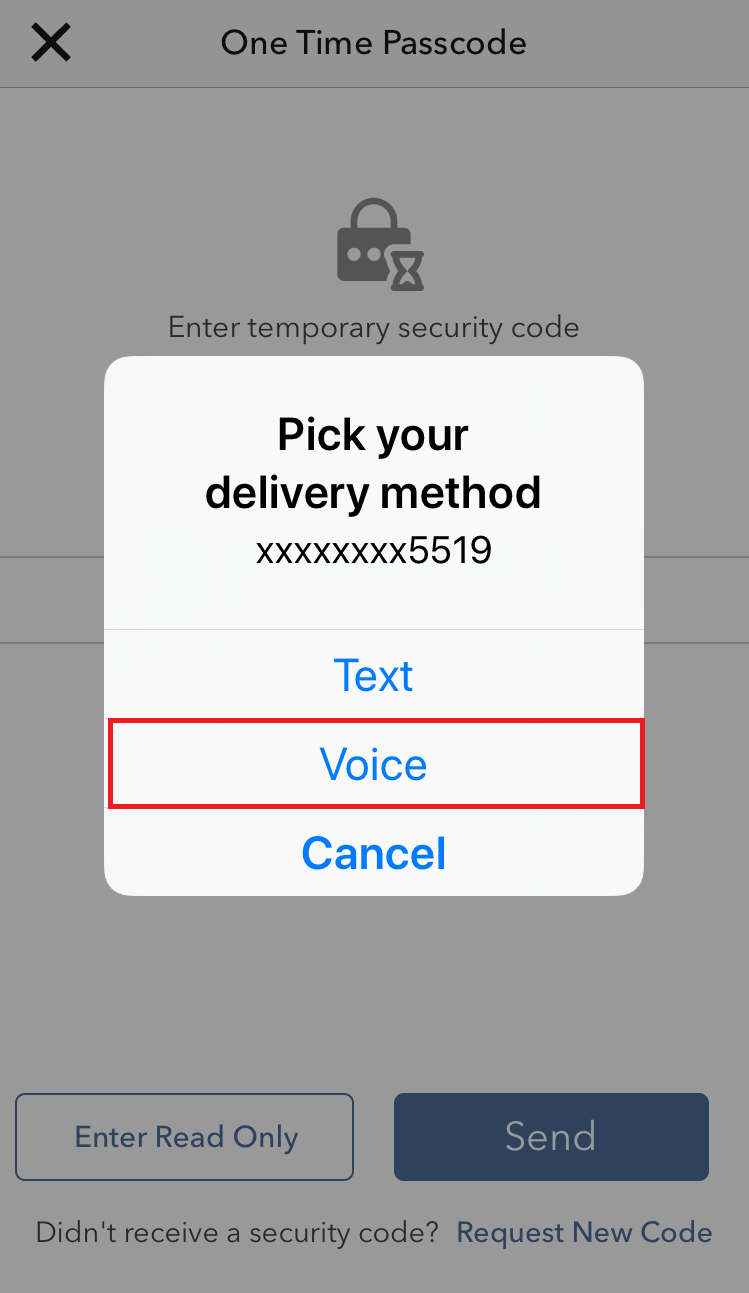

1. Klicken Sie auf "Neuen Code anfordern".

2. Wählen Sie aus den zwei Optionen "Benachrichtigung per Stimme" aus und warten Sie auf den Rückruf.

3. Nachdem Sie die Option ausgewählt haben, sollten Sie den Rückruf innerhalb einer Minute erhalten. Bitte warten Sie auf den Rückruf und halten Sie einen Stift bereit, um den Code aufzuschreiben, den Sie über den Rückruf erhalten.

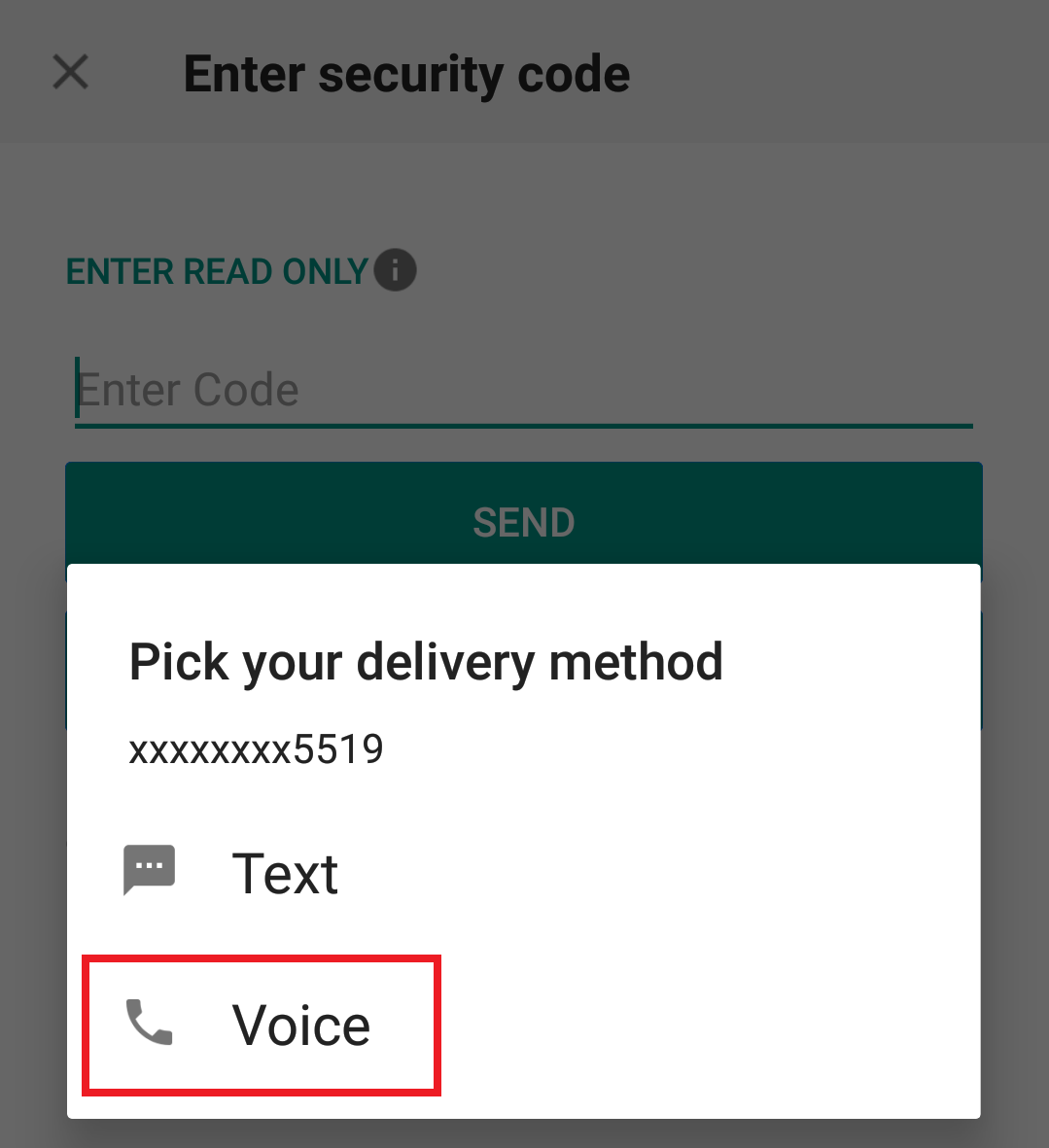

IBKR Mobile - Android

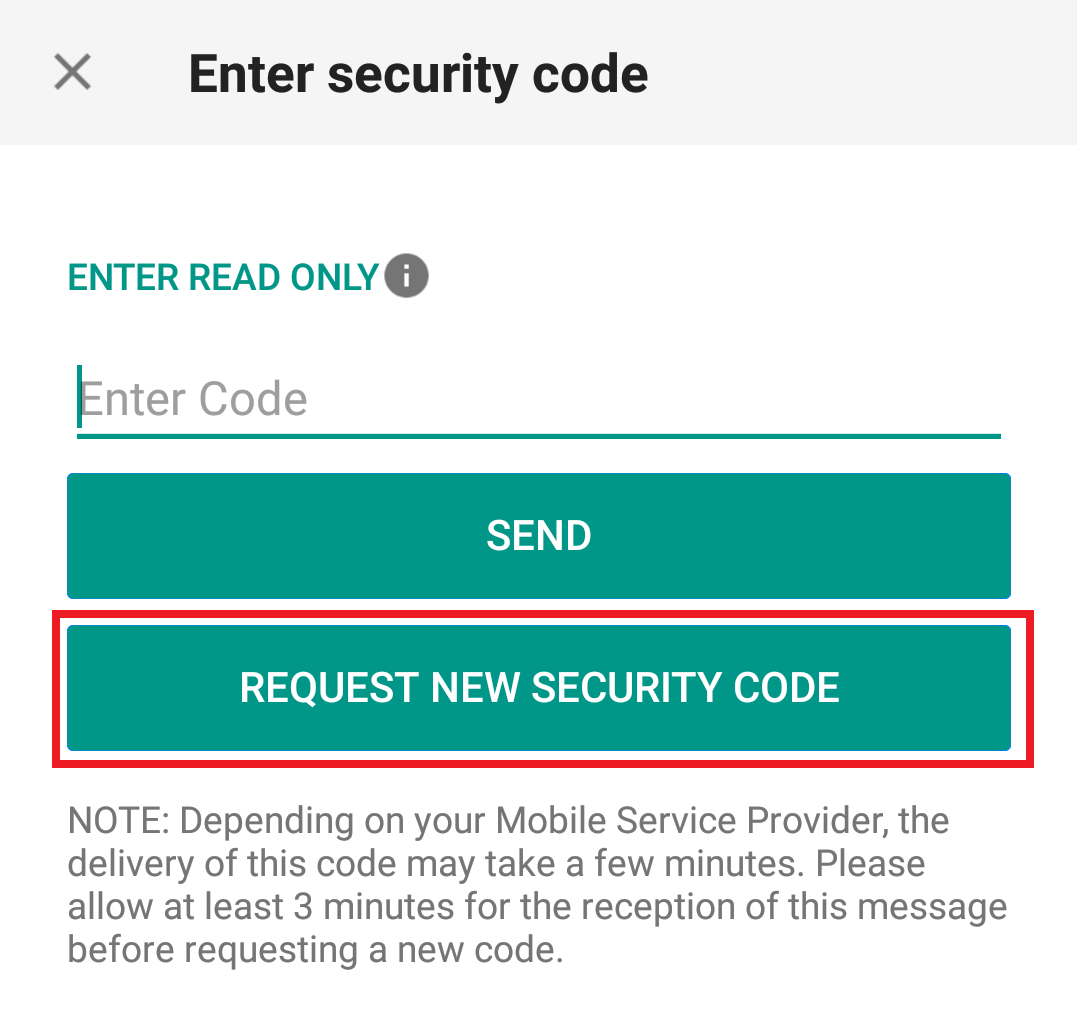

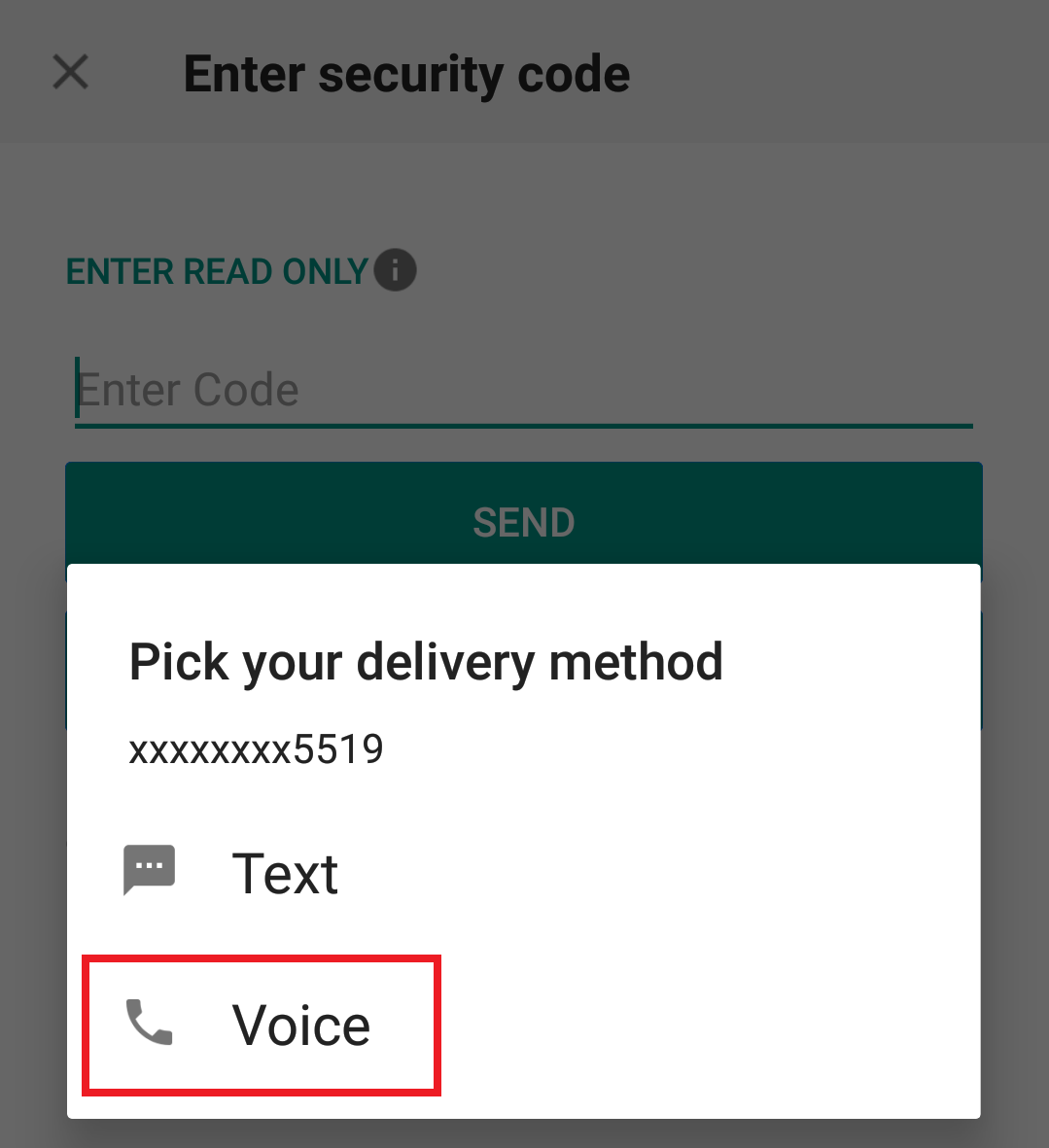

1. Klicken Sie auf "Neuen Sicherheitscode anfordern".

2. Wählen Sie aus den zwei Optionen "Benachrichtigung per Stimme" aus und warten Sie auf den Rückruf.

3. Nachdem Sie die Option ausgewählt haben, sollten Sie den Rückruf innerhalb einer Minute erhalten. Bitte warten Sie auf den Rückruf und halten Sie einen Stift bereit, um den Code aufzuschreiben, den Sie über den Rückruf erhalten.

Referenzmaterial:

- Login mittels der Authentifizierung per SMS

- Übersicht zum Secure-Login-System

- Informationen und Verfahren zu Sicherheitsgeräten

- Authentifizierung via IBKR Mobile

So teilen Sie ein Sicherheitsgerät mit Ihren anderen Benutzern

IBKR ermöglicht es Personen, mehrere Benutzernamen innerhalb eines einzigen Kontos zu haben bzw. über mehrere Konten hinweg zu halten. Personen, die nicht mehrere physische Sicherheitsgeräte besitzen möchten, können ein einziges Sicherheitsgerät auswählen, mit den anderen Benutzern konsolidieren und für alle diese Benutzer verwenden. Die Voraussetzungen und der Vorgang zur Teilung der Geräte sind nachstehend beschrieben.

Voraussetzungen

Physische Sicherheitsgeräte können nur dann geteilt werden, wenn ALLE nachstehenden Bedingungen berücksichtigt werden:

a) Die teilnehmenden Benutzer gehören entweder zu derselben Körperschaft oder anderen Körperschaften, die jedoch dieselben Identifikationsdaten aufweisen müssen (Geburtsdatum, Staatsbürgerschaft, Land des rechtmäßigen Wohnsitzes, Art des Identifikationsnachweises und Identifikationsnummer bzw. Sozialversicherungsnummer für US-Bürger und in den USA ansässige Personen).

b) Derzeit ist den teilnehmenden Benutzern KEIN vorübergehendes Sicherheitsgerät (vorübergehender Code, Online-Sicherheitscodekarte) zugeteilt.

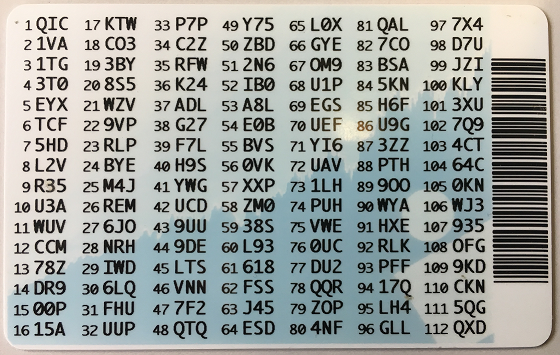

|

Schutzniveau |

Gerätename |

Bild zum Gerät |

| Höchster Schutz | Digitale Sicherheitskarte+ (DSC+) |  |

| Geringster Schutz | Sicherheitscodekarte (SLS-Karte) |  |

Schritte:

1. Wählen Sie aus den möglichen Kandidaten das Gerät aus, das den meisten Schutz bietet und den Benutzer, dem das Gerät gehört. Wir werden diesen Benutzer Geräteinhaber nennen.

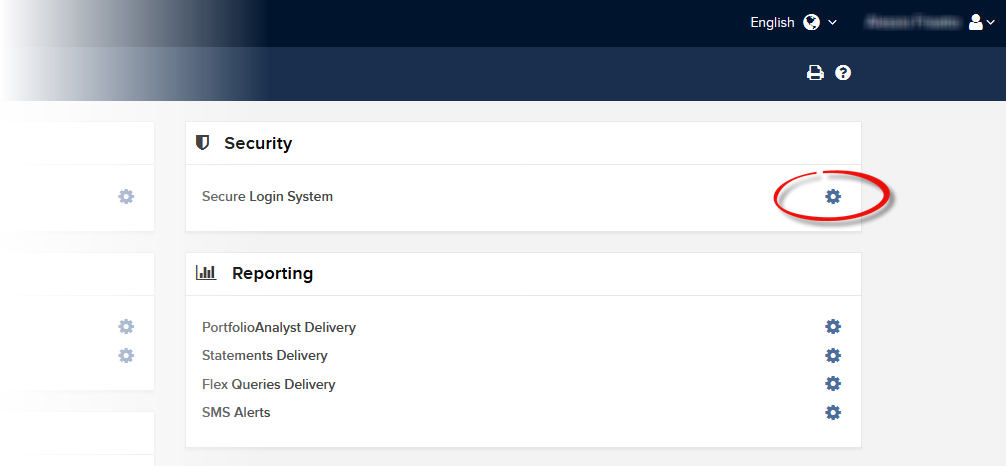

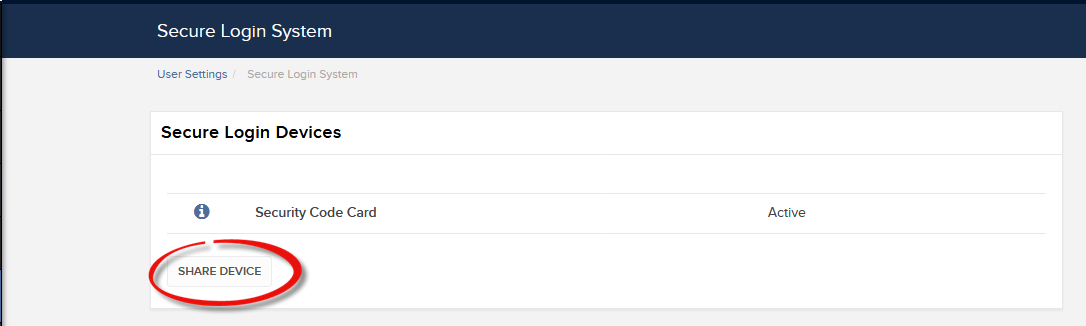

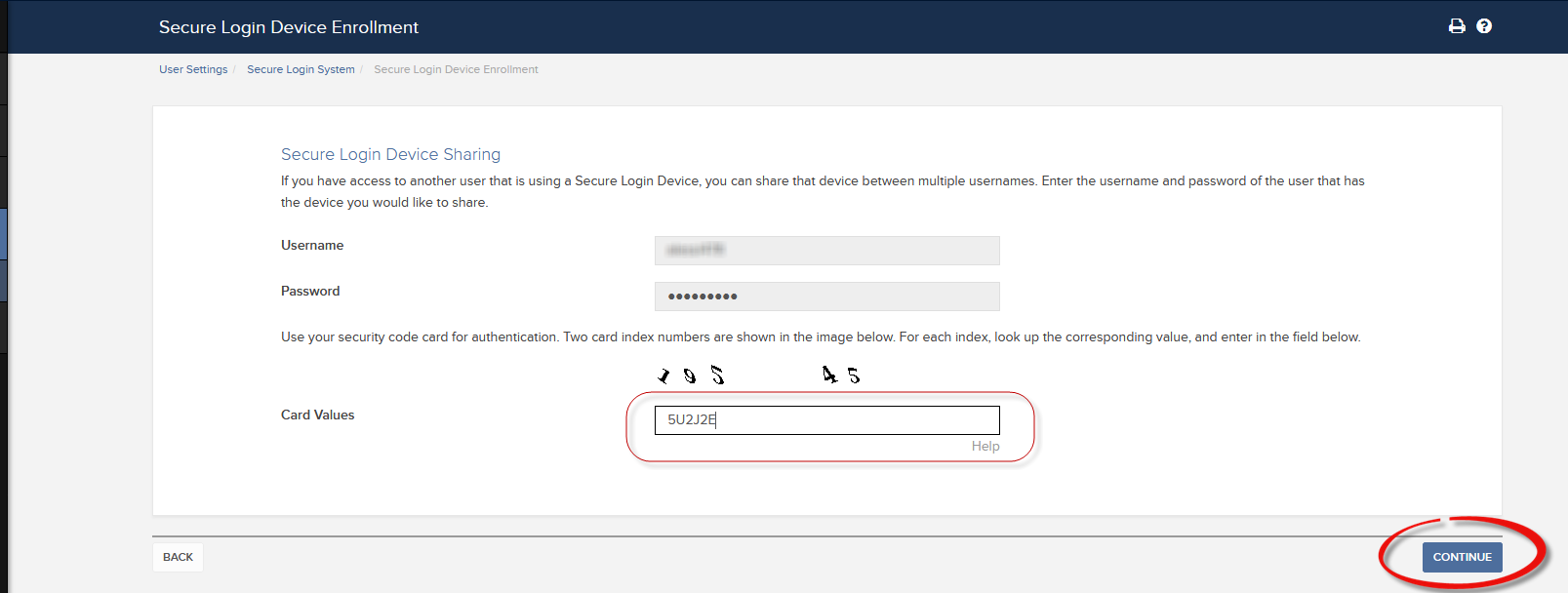

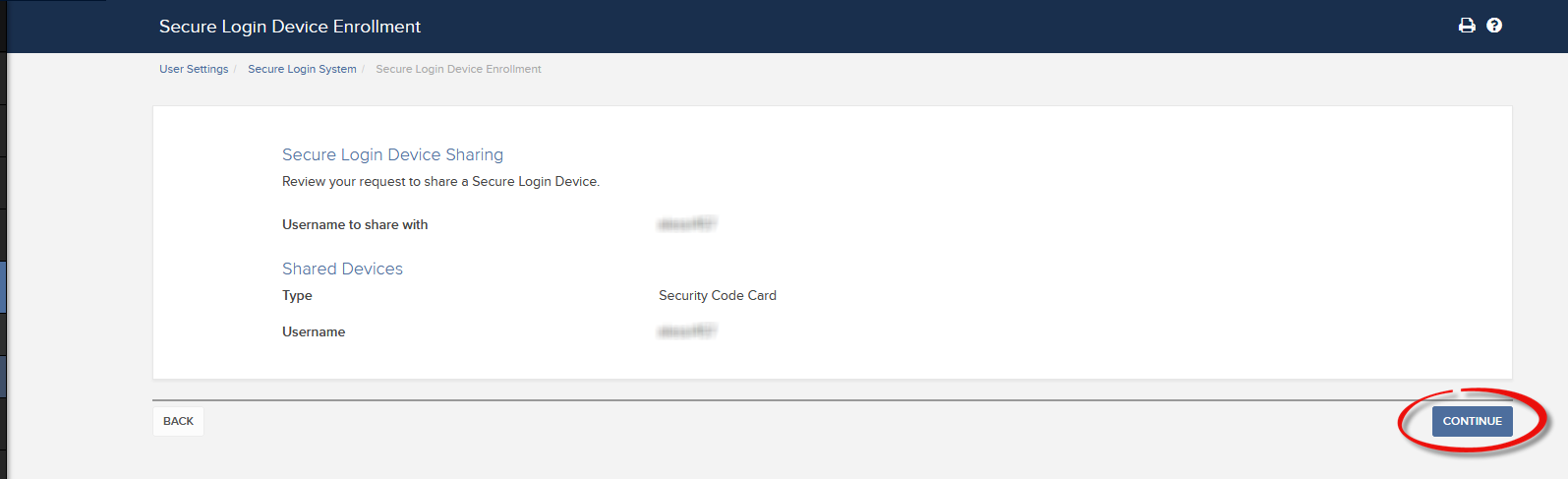

2. Loggen Sie sich in Ihr Client Portal mittels Ihres beantragenden Benutzers ein (NICHT mittels des Benutzers des Geräteinhabers).

aus.

(1).png)

.png)

.png)

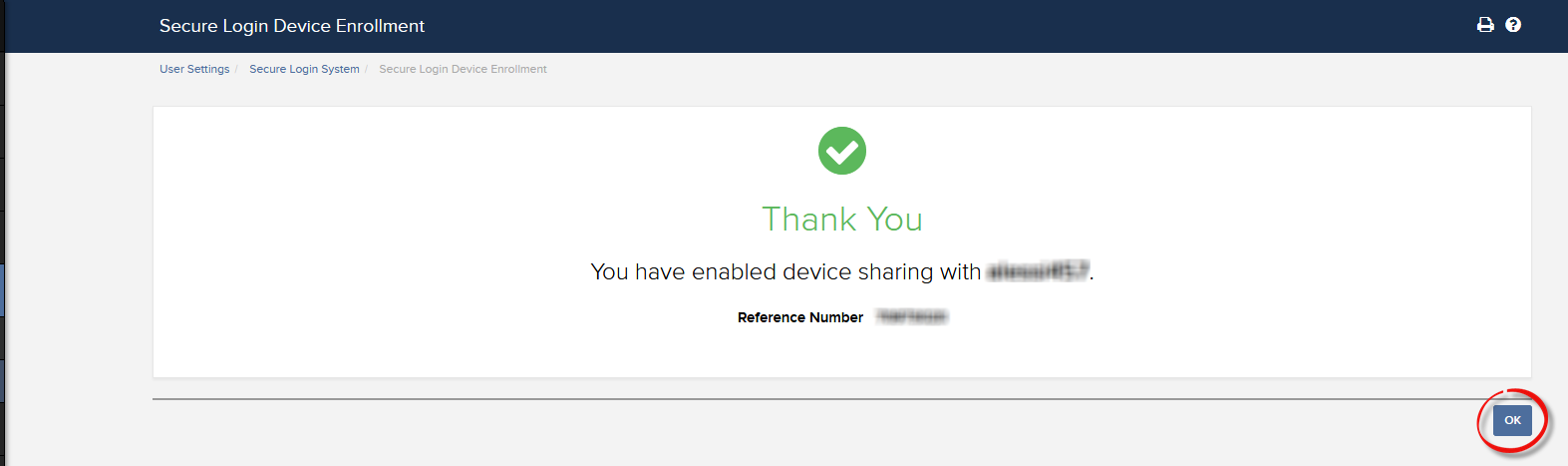

a. In den meisten Fällen wird Ihr Antrag automatisch und umgehend genehmigt, bearbeitet und aktiviert. Für den Fall, dass die Genehmigung durch unsere Compliance-Abteilung erforderlich ist, bleibt Ihr Antrag im Status "Ausstehend", bis dieser Schritt abgeschlossen wurde.

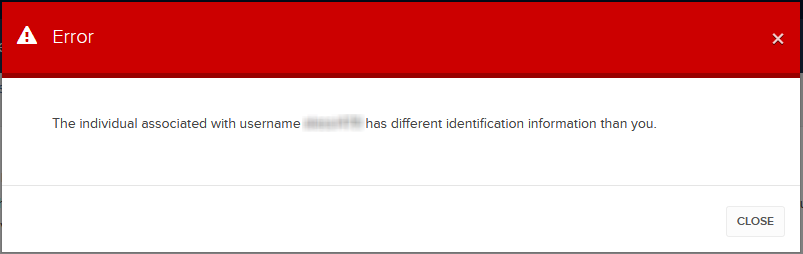

c. Nachstehend finden Sie die häufigsten Fehlermeldungen und deren Ursachen:

- Less secure device (weniger sicheres Gerät): Dieser Fehler wird angezeigt, wenn Sie das weniger sichere Sicherheitsgerät für die gemeinsame Nutzung ausgewählt haben. Bitte wählen Sie das sicherste Gerät aus und teilen Sie dieses.

Referenzmaterial:

- Übersicht zum Secure-Login-System: KB1131 oder ibkr.com/sls

- Multiples Zwei-Faktor-System (M2FS): KB2895

- Anweisungen zur gemeinsamen Nutzung des Sicherheitsgeräts zwischen zwei oder mehreren Benutzern: KB2481

- Anmeldung zum Secure-Login-System: KB2545

- Sicherheitserwägungen nach einer Abmeldung vom SLS: KB1198

- Informationen zu Gebühren bzw. Kosten im Zusammenhang mit Sicherheitsgeräten. KB1861

- Problembehandlung wenn Sie sich nicht ins Client Portal einloggen können: KB1132

- Problembehandlung wenn Sie sich in keine Handelsplattform einloggen können: KB1133

How to generate a ".har" file

When troubleshooting a non-trivial website issue, it is sometimes necessary for our Client Services team to obtain additional information about your browser communication. You may be asked record and provide a .har file. This file contains additional information about the network requests that are sent and received by your browser. Your browser can generate such file by recording content, timeline and status of HTTP/HTTPS requests and responses while the issue occurs.

In this article we explain how to generate a .har file. Please click on the browser that you use in the list below:

To generate the HAR file for Google Chrome:

1. Open Google Chrome and go to the page where the issue is occurring.

2. Press CRTL +SHIFT + I on your keyboard. Alternatively, click on the Chrome menu icon (three vertical dots at the top-right of your browser window) and select More Tools > Developer Tools

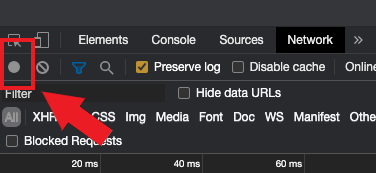

3. The Developers Tools opens as a docked panel at the side or bottom of Chrome. Select the tab Network (Figure 1.)

Figure 1.

.png)

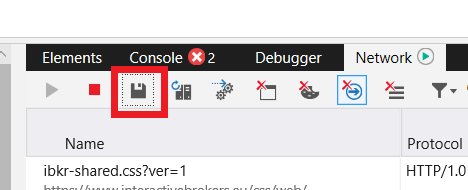

4. Look for a round Record button in the upper left corner of the Developer Tools toolbar and make sure it is red. If it is grey, click it once to start recording or just press CTRL+E (Figure 2.)

Figure 2.

5. Activate the checkbox Preserve log (Figure 3.)

Figure 3.

.png)

6. Click the Clear button to clear out any existing logs. The Clear button has a stop icon and is located on the right of the Record button (Figure 4.)

Figure 4.

7. Reproduce the issue you are experiencing while the network requests are being recorded.

8. Once you have reproduced the issue, right-click anywhere on the list of recorded network requests, select Save all as HAR with Content, and save the file to a location of your preference on your computer (e.g. on your Desktop).

9. From the IBKR Client Portal, go to the Message Center and create a new Web Ticket (or use an existing one when applicable)

10. Within the Web Ticket, attach the .har file previously generated. In case the IBKR Client Services has provided you with a reference ticker number or representative name, please add this information to the ticket body.

11. Submit the Web Ticket

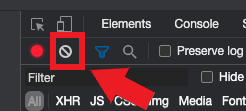

To generate the HAR file for Firefox:

1. Open Firefox and go to the page where the issue is occurring

2. Press F12 on your keyboard. Alternatively click the Firefox menu icon (three horizontal parallel lines at the top-right of your browser window), then select Web Developer > Network

3. The Developers Network Tools opens as a docked panel at the side or bottom of Firefox. Select the tab Network (Figure 5.)

Figure 5.

4. Activate the checkbox Persists logs (Figure 6.)

Figure 6.

5. Reproduce the issue you are experiencing. The recording of the network request starts automatically.

6. Once you have reproduced the issue, right-click anywhere on the list of recorded requests and select Save All As HAR

7. Save the file to a location of your preference on your computer (e.g. on your Desktop)

8. From the IBKR Client Portal, go to the Message Center and create a Web Ticket (or use an existing one when applicable)

9. Within the Web Ticket, attach the .har file previously generated. In case the IBKR Client Services has provided you with a reference ticker number or representative name, please add this information to the ticket body

10. Submit the Web Ticket

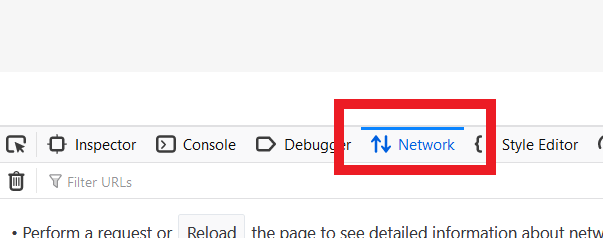

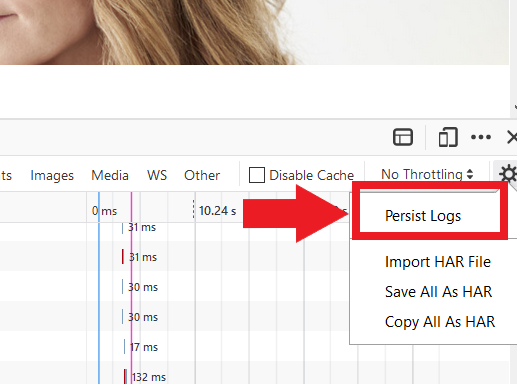

To generate the HAR file for Microsoft Edge:

1. Open Edge and go to the page where the issue is occurring.

2. Press F12 on your keyboard. Alternatively click the Edge menu icon (three horizontal dots at the top-right of your browser window), then select More Tools > Developers Tools

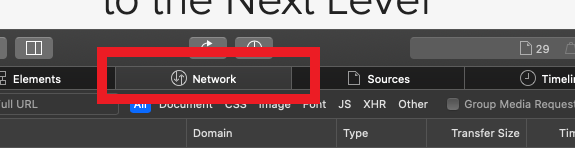

3. Click the Network tab (Figure 10.)

Figure 10.

.png)

4. Reproduce the issue that you were experiencing before, while the network requests are being recorded.

5. Once done click the floppy disk icon (Export as HAR) or press CTRL+S (Figure 11.)

Figure 11.

6. Provide a filename and a location of your preference on your computer (e.g. on the Desktop). Then click the Save button

7. From the IBKR Client Portal, go to the "Message Center" and create a Web Ticket (or use an existing one when applicable)

8. Within the Web Ticket, attach the .har file previously generated. In case the IBKR Client Services has provided you with a reference ticker number or representative name, please add this information to the ticket body.

9. Submit the Web Ticket

To generate the HAR file for Safari:

Note: Before generating the HAR file, make sure you can see the Develop menu in Safari. If you do not see this menu, click on the menu Safari, choose Preferences, go to the tab Advanced and activate the checkbox next to Show Develop menu in menu bar

1. Open the Develop menu and select Show Web Inspector or press CMD+ALT+I

2. Click the Network tab (Figure 12.)

Figure 12.

3. Activate the checkbox Preserve log (Figure 13.)

Figure 13.

.png)

4. Click on the icon Export (or press CMD+S), provide a filename and a location of your preference on your computer (e.g. on the Desktop) and save the .har file

5. From the IBKR Client Portal, go to the "Message Center" and create a Web Ticket (or use an existing one when applicable)

6. Within the Web Ticket, attach the web archive file previously generated. In case the IBKR Client Services has provided you with a reference ticker number or representative name, please add this information to the ticket body.

7. Submit the Web Ticket

How to use Voice callback for receiving login authentication codes

If you have SMS enabled as two-factor authentication method, you may use Voice callback to receive your login authentication codes. This article will provide you steps on how to select voice callback when logging in to our platforms.

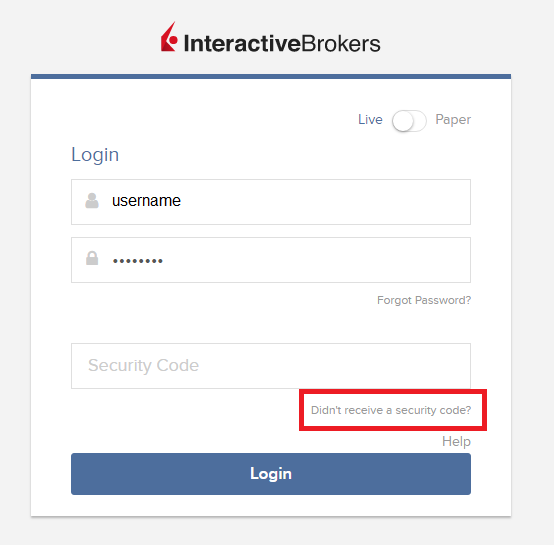

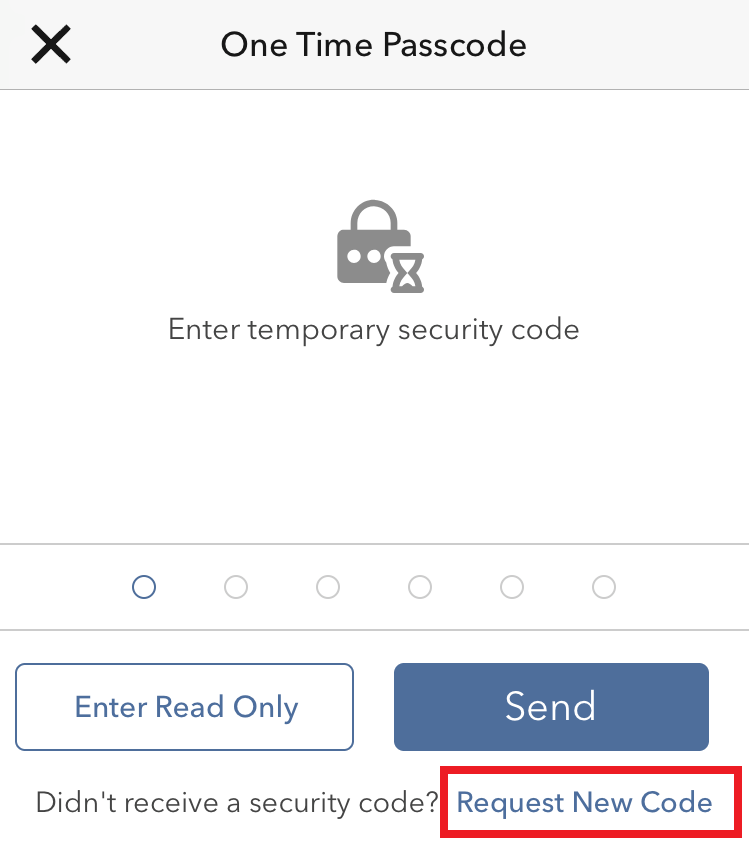

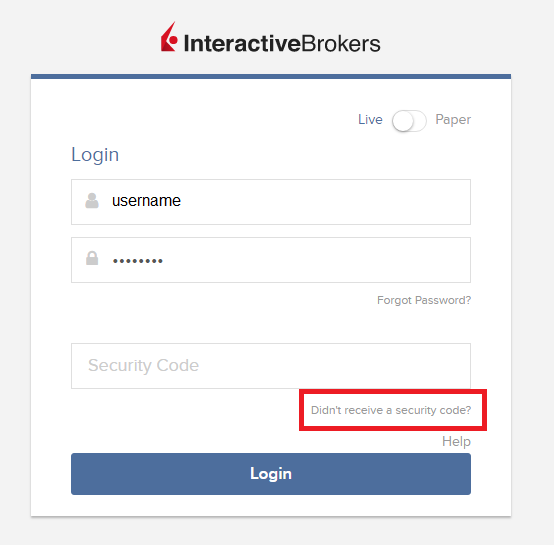

Client Portal

1. Click on "Didn't receive a security code?"

2. From the two options, select "Voice" and wait for the callback.

3. After selecting Voice, you should receive the callback within a minute. Please wait for the callback and be ready to write down the code that will be provided over the callback.

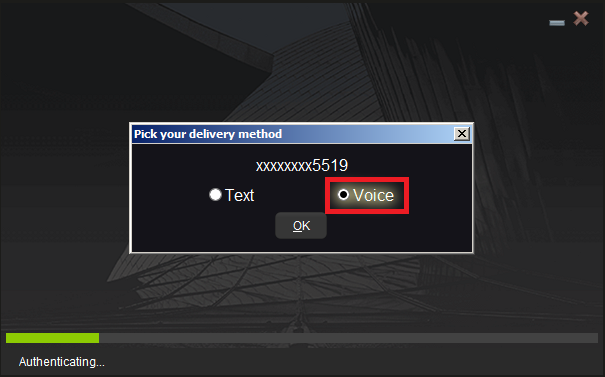

TWS

1. Click on "Request new Security Code"

2. From the two options, select "Voice" and click on OK. Then wait for the callback.

3. After selecting Voice, you should receive the callback within a minute. Please wait for the callback and be ready to write down the code that will be provided over the callback.

Note: Voice callback for the TWS is only available in the LATEST and BETA version.

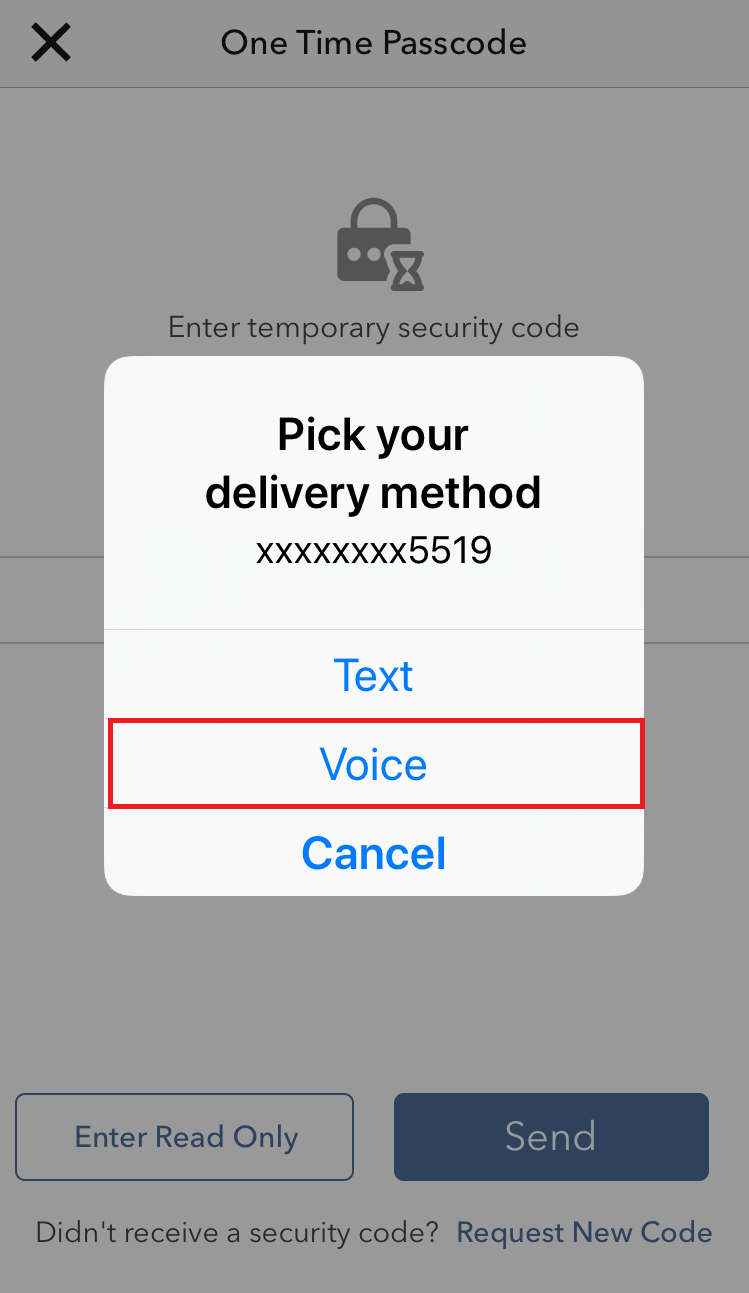

IBKR Mobile - iOS

1. Click on "Request New Code"

2. From the two options, select "Voice" and wait for the callback.

3. After selecting Voice, you should receive the callback within a minute. Please wait for the callback and be ready to write down the code that will be provided over the callback.

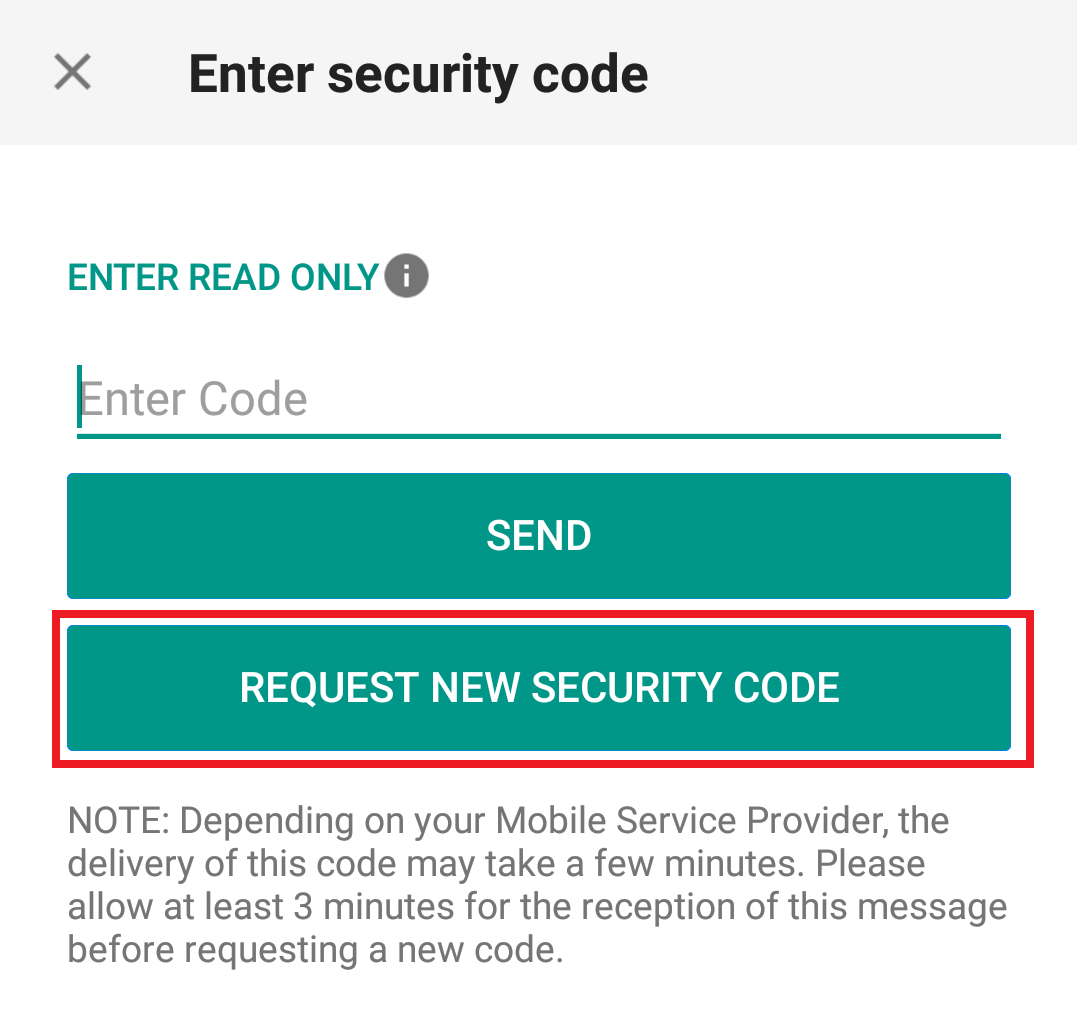

IBKR Mobile - Android

1. Click on "Request New Security Code"

2. From the two options, select "Voice" and wait for the callback.

3. After selecting Voice, you should receive the callback within a minute. Please wait for the callback and be ready to write down the code that will be provided over the callback.

References:

- How to login using SMS authentication

- Overview of Secure Login System

- Information and procedures related to Security Devices

- IBKR Mobile Authentication

IBKR Mobile Authentication (IB Key) Use Without Notifications

In case your smartphone is unable to receive IBKR Mobile notifications, you can still complete the login process using the IBKR Mobile Authentication (IB Key) Challenge/Response method, described on the following pages (according to your device operating system):

The same information applies to you if your phone has no Internet connectivity (you are in roaming, out of coverage, without an active mobile data plan, etc.)

If your smartphone is unable to receive IBKR Mobile notifications despite having Internet connectivity, we recommend you to perform the steps outlined in the IBKR Knowledge Base.

TWS / IB Gateway and their interaction with Proxy servers

Table of contents

Configuration instructions

- Can the TWS / IB Gateway operate through a Proxy server, and how?

- If I use a SOCKS Proxy server, do I need to configure the TWS / IB Gateway?

- If I use a SOCKS Proxy server, do I need to configure the client machines where TWS / IB Gateway runs?

- If I use a Web (HTTP) Proxy server, do I need to configure the TWS / IB Gateway?

- What alternatives do I have in case I cannot implement a proxy solution on my network?

Common issues

Technical Background

Configuration instructions

1. Can the TWS / IB Gateway operate through a Proxy?

Upon start-up and during the run-time, the TWS / IB Gateway must establish and maintain direct network connections to our gateways and market data servers1. Such connections are created from random local TCP ports (above 1024) and are directed to TCP ports 4000 and TCP 4001. Since those are not HTTP connections, they cannot be serviced by a Web (HTTP) Proxy. They can only be serviced by a SOCKS Proxy.

From within the TWS interface, you can access several external services, such as IBKR Client Portal, Statements, Contract details, Bond Search, etc. Those services, being web-based, can be accessed through a Web (HTTP) Proxy (see section 6 for details and configuration) or through a SOCKS Proxy (see sections 4. and 5. for details and configuration).

2. If I use a SOCKS Proxy server, do I need to configure the TWS / IB Gateway?

The TWS / IB Gateway does not contemplate an option for SOCKS proxy forwarding. Therefore, it does not have a place where an explicit SOCKS Proxy host/port can be configured. This does not mean that the TWS / IB Gateway cannot work with a Proxy. It simply means that the TWS / IB Gateway is unaware of the underlying SOCKS proxy setup (proxy-agnostic).

Important Note: While it is impossible for us to determine whether a Proxy is enabled on your network, we assure you that all IBKR platforms, including the TWS, do not impact nor influence your network configuration.

3. If I use a SOCKS Proxy server, do I need to configure the client machines where TWS / IB Gateway runs?

The connections started by the TWS / IB Gateway can be redirected to a SOCKS (Application) Proxy through a specific client machine setup. We mention some of them below. Please note that the final decision is yours and none of the below suggestions can be recommended by us as best adapted to your setup and requirements.

3a. Using a Proxy Client software installed on the client machine where TWS / IB Gateway is running

With this setup, the Proxy client will intercept the connections (not only HTTP but for other ports as well) initiated by the TWS / IB Gateway and redirect them to a SOCKS proxy server. The typical benefits of a transparent proxy include a standard enterprise configuration where all clients routed to the Internet will always be filtered and protected no matter what the end users do, or change, on their machines and the added benefit of reduction in typical user’s client-proxy configuration troubleshooting.

3b. Using a so-called Proxifier

This configuration is very similar to the one at point 5a with the only difference that the Proxifier software can be set to redirect to a Proxy all the requests started by a specific process (e.g., C:\Jts\tws.exe; C:\JTS\ibgateway\XYZ\ibgateway.exe), hence instating a process level packet forwarding instead of a port level forwarding. This setup allows handling environments where different proxy servers are used for different applications or where you would like to address a specific application requirement without modifying/disrupting the connectivity schema for other software installed. The advantage of this solution is minimal maintenance since the connectivity schema is bound to the process and not to the hosts/ports.

3c. Using specific network routing on a client machine

With this setup, you can modify the client machine standard network routes, adding new ones in order to forward packets with specific destinations (e.g., Order routing and Market Data servers1) to a different gateway.

This gateway will then be in charge of routing those requests to the destination hosts. This solution has as well the benefit of not modifying/disrupting the connectivity schema for other software installed but usually requires more maintenance on the gateway and on the client machine in case the IP of the destination servers are changed or in case new servers are added.

4. If I use a Web (HTTP) Proxy server, do I need to configure the TWS / IB Gateway?

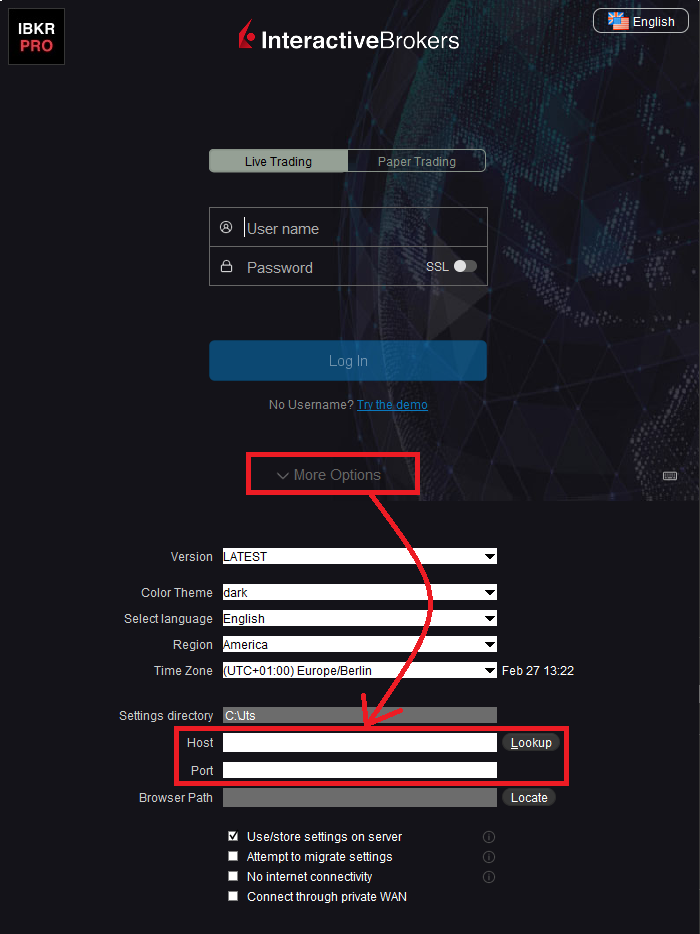

If the Workstations on your local network access the Web content through a Web (HTTP) Proxy, you need to specify the Web Proxy IP Address and port. To do this, click More Options at the bottom of the TWS Login Screen, and enter your Proxy server details in the fields Host and Port (see Figure 1 below). The same fields are present in the IB Gateway Login Screen.

Figure 1.

The Web Proxy you set there will ONLY be used to fetch the web content accessible from within the TWS (e.g., Client Portal, Statements, Product Details, etc.)

5. What alternatives do I have in case I cannot implement a proxy solution on my network?

In this case, you might orient yourself towards a different type of access to the IBKR infrastructure, which includes a special connection type and a FIX/CTCI engine setup. This setup would, on the other hand, have different requirements in terms of commissions2.

Common Issues

6. What happens if the proxy configuration on your computer is wrong or outdated?

Occasionally, third-party software, even if already uninstalled, may leave behind a SOCKS proxy configuration on your computer. This may also happen if your computer has been infected with malware. In such cases, the proxy server, although configured, is non-existent or not accessible on the network. In such scenarios, the TWS will show an error message (e.g., No Internet Connectivity) and/or start the "Connection attempt #" loop upon login. The same will happen if the Proxy server exists, but has not been correctly configured on the client machines.

6a. How can I correct the proxy configuration if wrong?

When applicable, we recommend you always consult the IT / Networking team of your company first and ask for guidance.

If you are autonomously managing your network, please follow the instructions below according to the Operating System of your machine/s:

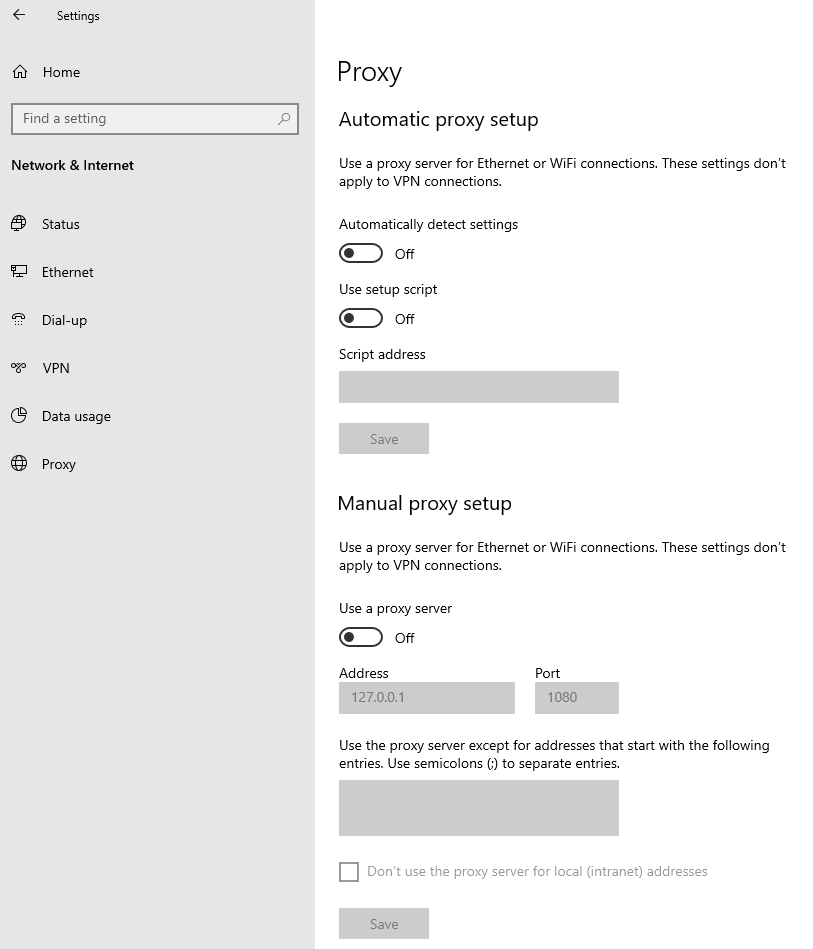

Windows

W.1 Press CTRL+S to open the Windows search

W.2 Type Proxy Settings and press Enter

W.3 If no Proxy is present on your network, make sure the switch "Use a proxy server" is deactivated (see Figure 2 below). If a Proxy server is active on your network, make sure the Address (or hostname) and Port are correctly defined.

Figure 2.

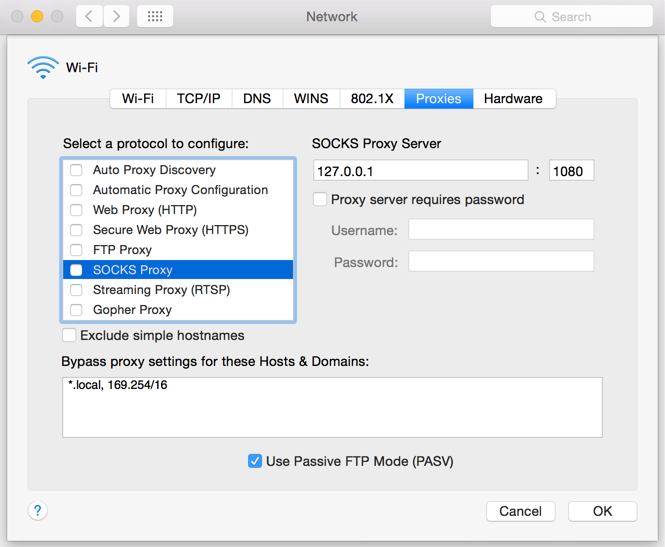

Mac

M.1 Click on the Apple icon at the top left corner of the screen and select System Preferences

M.2 Click on Network

M.3 Select the Network connection you are using to access the Internet (e.g. Wi-Fi) and click on it

M.4 Click on the Advanced button and then on the Proxies tab

5. If no proxy is present on your network, make sure all the checkboxes (SOCKS Proxy, Web Proxy, Secure Web Proxy) are deactivated (see Figure 3 below). If a Proxy is present on your network, ensure the Protocol, Address (or hostname) and Port are correct.

Figure 3.

7. You are using Public proxies and proxy chains to hide your presence or identity

There are public proxy and proxy chain services purposed to disguise or hide the identity and the activity of the subscriber or to bypass regional restrictions. One of the most famous services is the "Tor" network.

While those services may not necessarily be used for criminal purposes, they render subscriber traceability very difficult when not impossible. Since IBKR is obliged by the financial industry regulators to maintain records of trading activities and trade initiators, we do not allow our clients to reach our systems while using an anonymizing service. If you are using such a service, your TWS connection attempts will be automatically rejected by our gateways.

Technical Background

A proxy server usually acts as a gateway and as a barrier between your local network and the Internet. The proxy listens for outgoing connection requests from the internal workstation/s and forwards them to the desired target host or service on the Internet. When the target replies to such requests, the proxy routes the incoming responses back to the internal workstation/s that initiated the process.

Being the proxy, the only machine of your network actually accessing the Internet, it prevents the other machines and the internal segment of your network (LAN) from being accessible by external actors and hence from being exposed to threats and intrusion attempts.

Additionally, a proxy server can offer a variety of other services, such as web content caching and filtering.

9. Which types of Proxy servers are commonly used and where?

Proxy servers are commonly found within enterprise-grade networks. In the vast majority of cases, proxies are not used by individuals since private broadband connections are established through consumer-grade routers that already offer built-in proxy/firewall solutions. An exception is represented by public proxy or proxy chains discussed in detail in the section You are using Public proxies and proxy chains to hide your presence or identity

There are two main types of Proxy servers:

The HTTP (Hypertext Transfer Protocol) defines the rules and the standards for fetching Web content from a Web server and rendering such content on your Web Browser.

A Web Proxy handles only the routing of HTTP requests and HTTP responses. Those requests are transparently generated and sent by your browser whenever you access a Web page. Such requests are normally sent using specific ports (TCP 80 and TCP 443). Hence a Web Proxy usually listens for outgoing HTTP requests coming from your internal network (LAN) only on the TCP ports mentioned above.

SOCKS (Socket Secure) Proxies are designed to handle any type of traffic (not only HTTP/S traffic), generated by any protocol or program (including Trader Workstation).

Notes

1. More information about the servers accessed by the TWS is available in IBKB2816.

2. For an overview of the different special connection options and related requirements, please click here.

For an overview of the FIX infrastructure, please click here.

How to fix the "Cannot create ... file" error during TWS installation on MacOS

The filesystem permissions are controlled by your machines operating system. One of their functions is to secure your files, preventing unauthorized access or undesired modifications to the system and to your personal data.

Some software on your computer may modify or override the permissions assigned by the operating system. Under certain circumstances, this prevents the TWS installer from accessing the folder where the application core files have to be created (/users/youruser/home/Applications). In such cases, the TWS installation usually displays the error "Cannot create ... file. Shall I try again?"

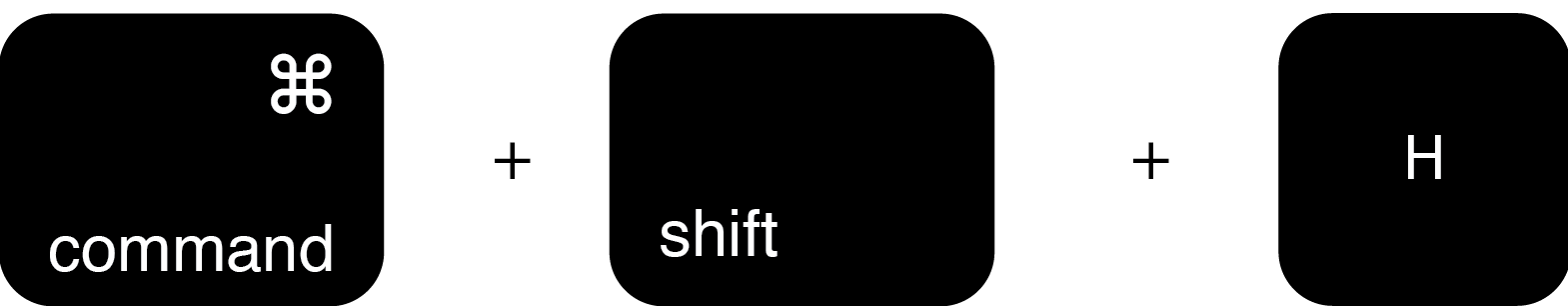

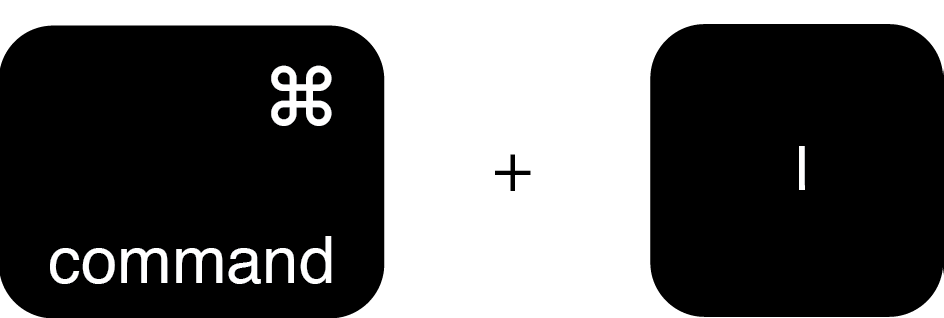

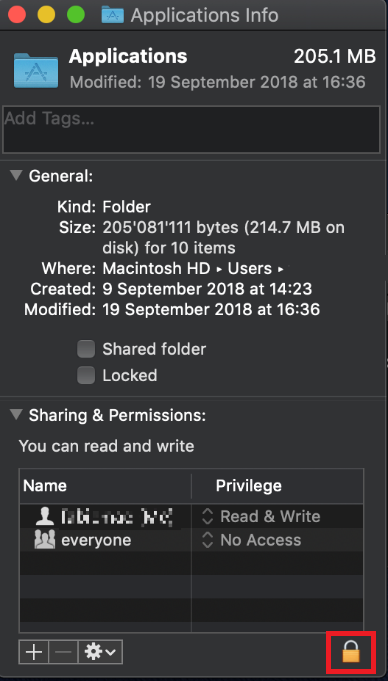

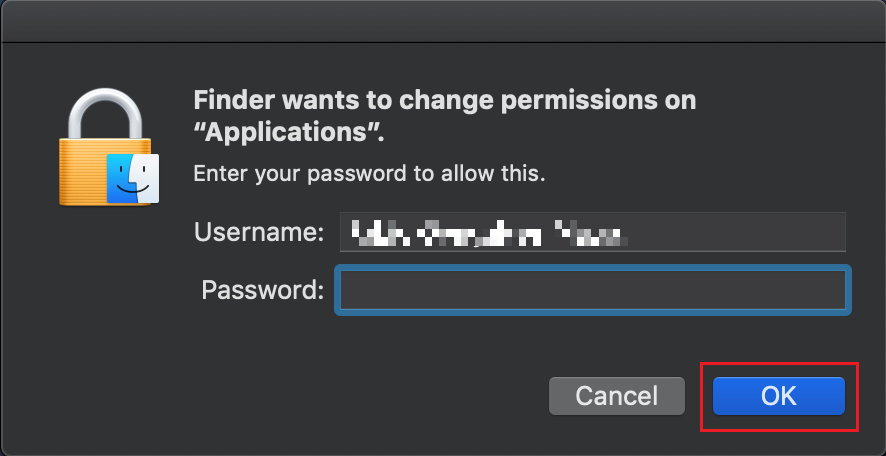

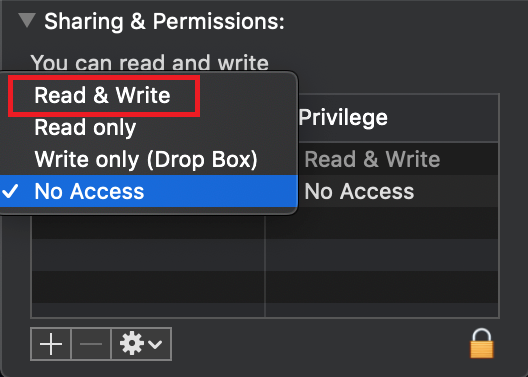

Procedure:

.png)

.png)

.png)

7. Once the installation has completed successfully, repeat the previous steps from 1. to 5. setting back the permissions of “everyone” to “Read Only” to revert your changes to the initial status

I am not receiving text messages (SMS) from IBKR on my mobile phone

Once your mobile phone number has been verified in the Client Portal, you should immediately be able to receive text messages (SMS) from IBKR directly to your mobile phone. This article will provide you with basic troubleshooting steps in case you are unable to receive such messages.

1. Activate the IBKR Mobile Authentication (IB Key) as 2-Factor security device

In order to be independent of wireless/phone carrier-related issues and have a steady delivery of all IBKR messages we recommend to activate the IBKR Mobile Authentication (IB Key) on your smartphone.

The smartphone authentication with IB Key provided by our IBKR Mobile app serves as a 2-Factor security device, thereby eliminating the need to receive authentication codes via SMS when logging in to your IBKR account.

Our IBKR Mobile app is currently supported on smartphones running either Android or iOS operating system. The installation, activation, and operating instructions can be found here:

2. Restart your phone:

Power your device down completely and turn it back on. Usually this should be sufficient for text messages to start coming through.

Please note that in some cases, such as roaming outside of your carrier's coverage (when abroad) you might not receive all messages.

3. Use Voice callback

If you do not receive your login authentication code after restarting your phone, you may select 'Voice' instead. You will then receive your login authentication code via an automated callback. Further instructions on how to use Voice callback can be found in IBKB 3396.

4. Check whether your phone carrier is blocking the SMS from IBKR

Some phone carriers automatically block IBKR text messages, as they are wrongly recognized as spam or undesirable content. According to your region, those are the services you can contact to check if a SMS filter is in place for your phone number:

In the US:

- All carriers: Federal Trade Commission Registry

- T-Mobile: Message Blocking settings are available on T-Mobile web site or directly on the T-Mobile app

In India:

- All carriers: Telecom Regulatory Authority of India

In China:

- Call your phone carrier directly to check whether they are blocking IBKR messages

References:

- How to login using SMS authentication

- Overview of Secure Login System

- Information and procedures related to Security Devices

- IBKR Mobile Authentication

Dokumentation zu IBKR-Hosts und -Ports

Die TWS verbindet sich mit unseren Servern über die Ports 4000 und 4001 und falls SSL verwendet wird, wird sie über keinen anderen Port aktiv sein. Falls Sie einen Proxy-Server verwenden, muss es sich um einen transparenten mit sowohl eingehenden als auch ausgehenden offenen Ports handeln, damit die TWS ordnungsgemäß funktionieren kann.

Nachstehend finden Sie alle Gateways sowie den zugehörigen Destination-Host, der unter Umständen von der TWS verwendet wird, wenn Sie unsere Dienste nutzen. Bitte gewähren Sie den Zugang zu diesen Hosts.

Ob Ihre Verbindung eine besondere Einrichtung erfordert bzw. korrekt konfiguriert wurde, können Sie am einfachsten herausfinden, indem Sie die Testseite von IBKR verwenden, die einen dynamischen Test Ihrer Netzwerkverbindung zu unseren wichtigsten Trading- und Marktdatenservern ermöglicht. Falls Sie „Erfolg“ (success) als Rückmeldung erhalten, müssen Sie nichts weiter unternehmen. Falls die Rückmeldung „Fehlgeschlagen“ (failure) lautet, empfehlen wir, eine Ausnahme für die neuen Hosts zur Konfiguration Ihres Netzwerks hinzuzufügen oder Ihre Änderungen zu prüfen.

Hinweis: Falls Ihr Netzwerk einen Browser-Proxy verwendet, ist es möglich, dass die Testseite ein fälschlich positives Ergebnis ausgibt. In diesem Fall, oder wenn Sie nicht genau wissen, wie Ihre Netzwerkeinrichtung aussieht, sollten Sie sich an Ihren Netzwerkadministrator wenden. Dieser kann Ping- und Telnet-Tests zu den nachstehend aufgeführten Hosts durchführen, um die Konformität mit den Verbindungsanforderungen zu überprüfen.

Spezifikationen:

|

KUNDENPORTAL UND WEBSITE |

||||

|

REGION / PRODUKT |

SERVER (HOST) |

PORTS1 |

||

|

IBKR-WEBSITE – AMERIKA |

443 |

|||

|

IBKR-WEBSITE – KANADA |

443 |

|||

|

IBKR-WEBSITE – GB |

443 |

|||

|

IBKR-WEBSITE – INDIEN2 |

443 |

|||

|

IBKR-WEBSITE – JAPAN2 |

443 |

|||

|

IBKR-WEBSITE – HONGKONG2 |

www.interactivebrokers.com.hk | 443 | ||

|

IBKR-WEBSITE – CHINA2 |

www.ibkr.com.cn | 443 | ||

|

IBKR-WEBSITE - AUSTRALIEN |

www.interactivebrokers.com.au | 443 | ||

|

KUNDENPORTAL – OSTKÜSTE |

443 |

|||

|

KUNDENPORTAL – ZENTRAL |

443 |

|||

1: Standardkommunikation: TCP-Port 80 | SSL-Kommunikation: TCP-Port 443.

2: Dieser IB-Serverhost unterstützt keine Ping-Anfragen.

Wichtiger Hinweis: Falls Sie von einem Unternehmensnetzwerk aus auf das Kundenportal zugreifen, wobei der Internetzugang über einen Lastenausgleich bereitgestellt wird, ist es möglich, dass Sie Fehlermeldungen zu abgelaufenen/ungültigen Sitzungen und/oder fehlenden Webinhalten im Zuge der oder nach der Anmeldephase erhalten. Das Lastenausgleichsmodul leitet Ihre abgehenden Verbindungen über zwei oder mehr Netzwerkoberflächen weiter, um die Netzwerkauslastung auszugleichen. Aufgrund dieses Mechanismus erreichen Ihre HTTP-Anfragen unsere Systeme aus unterschiedlichen IP-Adressen und machen Ihre Kundenportalsitzung somit ungültig. In diesem Szenario bitten wir Sie, als Lösung Ihren Netzwerkadministrator oder IT-Abteilung Ihre Maschine/Ihr Gerät dahingehend zu konfigurieren, dass das Lastenausgleichsmodul umgangen wird. Dies wird dazu beitragen, dass Ihre Sitzung gültig und aktiv bleibt.

|

DESKTOP-TWS |

|||

|

REGION/TOOL |

PRIMÄR/BACKUP |

SERVER (HOST) |

PORTS |

|

|

PRIMÄR |

|

|

|

BACKUP |

|||

|

|

PRIMÄR |

|

|

|

BACKUP |

|||

|

|

PRIMÄR |

|

|

|

BACKUP |

|||

|

TWS ASIEN |

PRIMÄR |

4000 / 4001 |

|

|

BACKUP |

|||

|

TWS ASIEN - CHINA3 |

PRIMÄR |

4000 / 4001 |

|

|

BACKUP |

mcgw1_hb1.ibllc.com.cn | ||

| TWS AUTO-UPDATE | PRIMÄR | 443 | |

|

RISK NAVIGATOR |

PRIMÄR |

443 |

|

|

TWS-CLOUD-EINSTELLUNGEN |

PRIMÄR |

443 |

|

|

IB KAM |

PRIMÄR |

4000 / 4001 |

|

|

PROBLEMDIAGNOSE-BERICHTE |

PRIMÄR |

443 |

|

3: Gateway für Kunden mit Konten, die dem Hongkonger Server zugeteilt sind, sich jedoch physisch vom chinesischen Festland aus verbinden.